Googleで何かしら知りたいことを検索し、検索結果から任意のサイトを開くと、

図のような画面が表示されたことはないだろうか?

これはWordPressに感染する「ラッキービジター」というウイルスで、ウカツにアンケートに答えるとフィッシングサイトにリダイレクトされ、詐欺被害に遭ってしまう。

ここ2~3年ほど個人的にはタマに見ると (・д・)チッ と舌打ちするウイルスで、図の画面が出たらブラウザのタブをそっ閉じすれば良いし、画面が出たからといってパソコンやスマホにウイルスが感染するシロモノではない。

問題は「ラッキービジター」ウイルスに感染したWebサイトの方で、ウェブマスター(サイト管理人)は自分のサイトがウイルスに感染したことを知らないケースや、仮に知ってもウイルスを駆除する方法が分からなかったりするケースだ。

自分が運営しているサイトが元で詐欺被害を出してしまうとは、まったくシャレにならない。

そこで、WordPressでWebサイトを運営している人向けに、「ラッキービジター」ウイルスの駆除と予防方法について書いてみたい。

「ラッキービジター」ウイルスとは?

世界的に新型コロナ(武漢肺炎)ウイルス騒ぎで社会が大混乱しているのに、コンピュータウイルスかよ、と思わなくもないだろう。

私も本稿を書く予定はなかったが、FacebookのとあるIT系グループで次の記事を読み、考えが変わったのである。

記事を読んだ感想は色々とあるが、相変わらずITに無理解な日本人とその企業にはタメ息しか出ないし、未だにITエンジニアの誠意は誰もマトモに相手にしない、ということだ。

ともあれ、このウイルスの問題を整理すると、

- WordPressに感染する

- ウイルスがリダイレクトするのは最初だけ(感染していることが発覚しにくい)

- SEOキーワード検索上位サイトが感染ターゲットになる

- 同一サーバ内のWordPressサイトがクラスター感染する

- リダイレクト先が頻繁に変わる

以上、かなり悪質なウイルスであることが分かる。

アクセスしてきたリモートホストのIPアドレスを監視し、最初だけフィッシングサイトにリダイレクトして感染を発覚しにくくするとか、SEOキーワードで検索上位のWebサイトが狙われるとか、レンタルサーバ内のWordPressサイトがクラスター感染するとか、単純に「このウイルスを作ったヤツは頭いいな」と思ってしまう。

ウイルスの駆除と予防方法

自分が運営しているサイトが「ラッキービジター」ウイルスに感染していたことが判明した場合は、即座に次の手順を実行するしかないと考える。

- サイトをバックアップする

- 安全なレンタルサーバを契約して移転する

- セキュリティ系プラグインを導入して感染を予防する

ザックリ過ぎて分からないと思うので詳細に説明するが、ウイルスに感染していない場合でも上記 3. はやっておくべきだ。

1. サイトをバックアップする

WordPressは記事データ等をRDBMSのMySQL(またはMariaDBかSQLite)に保存するため、サイトを丸ごとバックアップしようとすると、PukiWikiのように簡単には行かない。

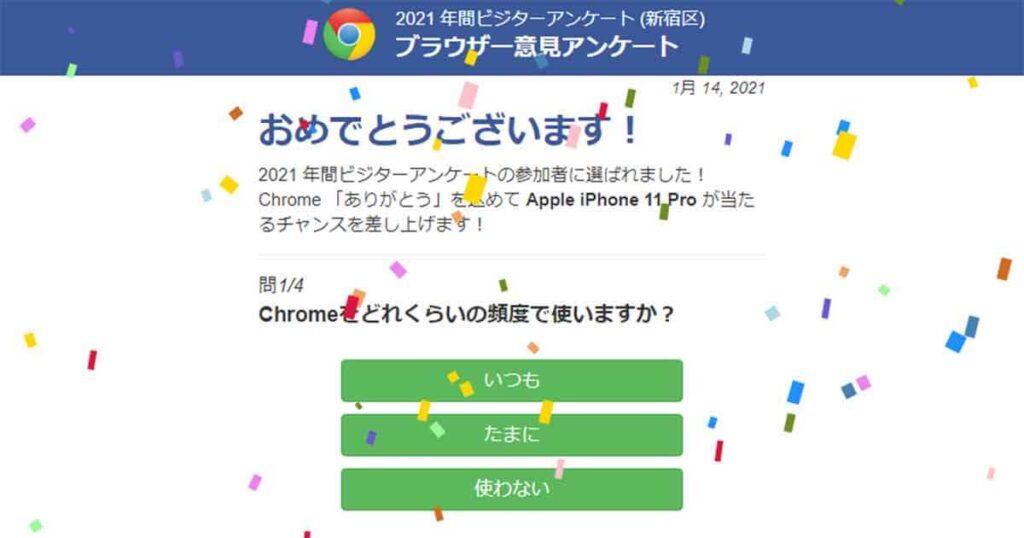

そこで、WordPress流に「All-in-One WP Migration」プラグインをブチ込んで、一気にバックアップを取ってしまえばいい。

他に良いプラグインがあればそれを使えば良いが、本稿では「All-in-One WP Migration」を推しておく。

図赤①のように「All-in-One WP Migration」と入力し、図赤枠②「今すぐインストール」ボタンをクリックしてプラグインをインストールする。

プラグインを「有効」にするのを忘れずに。

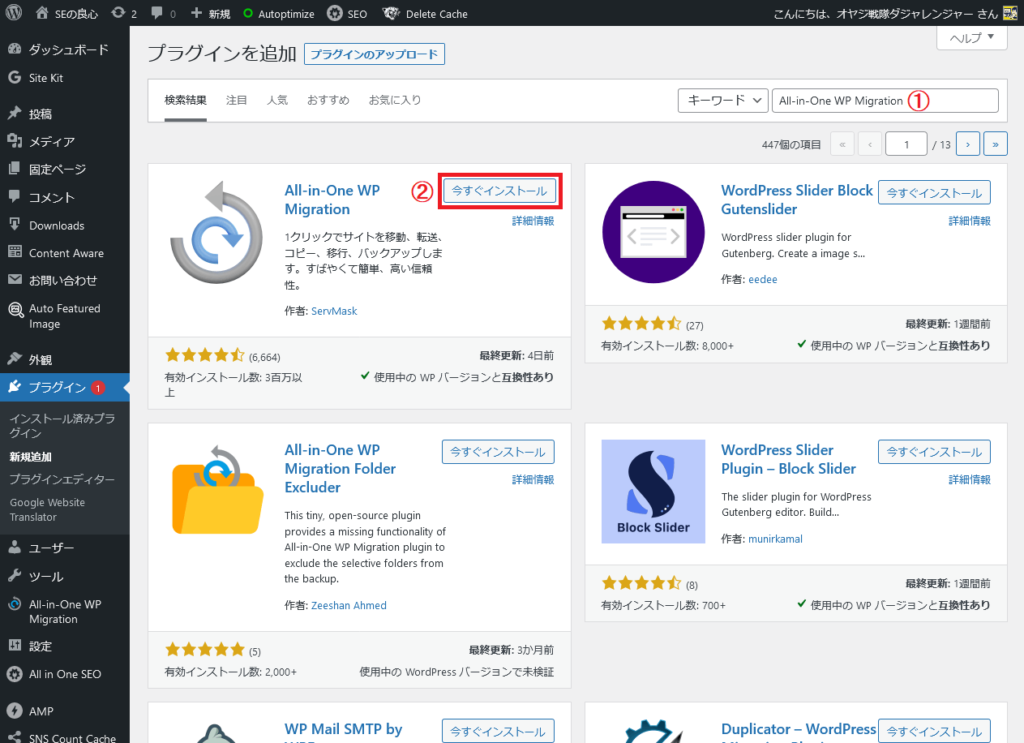

プラグインのインストールが完了したら、図赤枠①All-in-One WP Migrationの「バックアップ」をクリックし、図赤枠②「バックアップを作成」ボタンをクリックしてバックアップを取る。

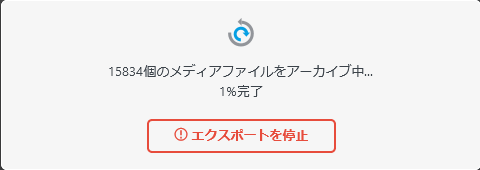

先ほどの「バックアップを作成」ボタンをクリックすると、図のようなダイアログ表示が出て自動的にバックアップ処理が起動する。

サイトの規模にもよるが、バックアップには時間がかかるので、食事・風呂前や寝る前に実行した方が良いだろう。

バックアップが完了したら、バックアップファイルはサーバ内に残ったままなので、ローカルPCにダウンロードしておく。

2. 安全なレンタルサーバを契約して移転する

通常はレンタルサーバを借りてWordPressでサイト運営をしているだろうから、安全なレンタルサーバを契約して移転する方が良い。

なぜなら「ラッキービジター」ウイルスの問題点を整理して示した通り、同一サーバ内のWordPressサイトがクラスター感染するからだ。

恐らく「ラッキービジター」ウイルスに感染してしまうようなスキルのサイト管理者では「なんで感染したのか?」すら分からないし、同一サーバ内の他人が運営しているWordPressサイトからの感染も十分に考えられる。

つまり、汚染されたサーバを見限って捨てない限り、再び感染してウイルス駆除をする手間と時間が発生してしまう。そもそも、レンタルサーバ運営会社が「ラッキービジター」の感染に気付かず放置しているようなレベルのサーバは、とっとと見限るべきだ。

安全なレンタルサーバはいくつもあると思うが、本サイトで利用しているエックスサーバーを推しておきたい。

エックスサーバーは高機能・高性能・低価格の三拍子で、月額1,000円ほどで借りられる。

それ以外だと、ConoHa WINGが非常に評判が良い。

ConoHa WINGもエックスサーバー同様、WordPressに特化した機能があり、また、他社サーバからの乗り換え(サイト移行作業を専任担当者がやってくれる)サービスもある。

一般的に他社サーバに移転する場合、独自ドメインのDNSを移転先のサーバで再設定する必要があり、SSLもレンタルサーバが用意しているなら再設定する必要がある。

この辺について知識や自信がない人は、上記の他社サーバからの乗り換えサービス(税込8,000円~30,000円程度)を利用した方が良いだろう。

レンタルサーバの月額費用は確かに負担だが、下手にケチると「ラッキービジター」のようなウイルスに感染し、余計な手間と出費を強いられるハメになる。

技術力のあるレンタルサーバであれば安心だし、エックスサーバーはサポートもしっかりしているので、安心して使っていられる。

ちなみに、自力でサーバの移転作業をする場合は、移転先サーバのWordPressにまず「All-in-One WP Migration」プラグインをブチ込み、バックアップファイルをインポートしてやればいい。

図の画面からバックアップしてローカルPCにダウンロードしたバックアップファイルをドラッグ&ドロップし、移転元のサイトの状態にする(ただし、別途有料のプラグインが必要になる場合がある)。

移転元のサイトが丸ごと移転先に復活するワケだが(インストールしていたプラグインはバックアップされないので、再インストールする必要がある)、当然「ラッキービジター」ウイルスに感染したままだ。

ウイルスに感染したWordPressファイルをひとつづつ取り除けるスキルがあるならやれば良いが、一番簡単なのはWordPressのリリースページから利用しているWordPressのバージョン一式をダウンロードし、「wp-config.php」と「wp-contentフォルダ」以外(「.htaccess」ファイルが存在している場合は「.htaccess」ファイルも除外して)ダウンロードしたWordPressファイルと差し替えればOKだろう。

3. セキュリティ系プラグインを導入して感染を予防する

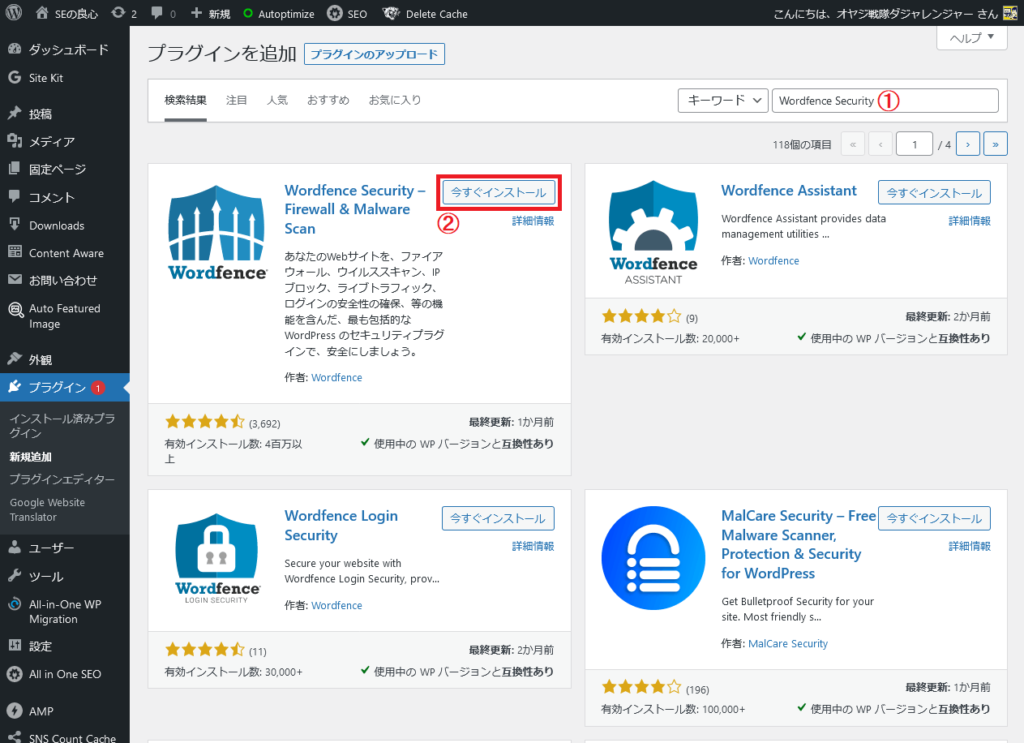

WordPressの主要なセキュリティ系プラグインはいくつかあるが、私は本サイトを公開する前に「Wordfence Security」プラグインをブチ込んでいたから、同プラグインを推したいと思う。

すでに何年も稼働しているプラグインをアンインストールしてまで導入説明をする気はないものの、簡単に説明しよう。

図赤①のように「Wordfence Security」と入力し、図赤枠②「今すぐインストール」ボタンをクリックしてプラグインをインストールする。

プラグインを「有効」にするのを忘れずに。

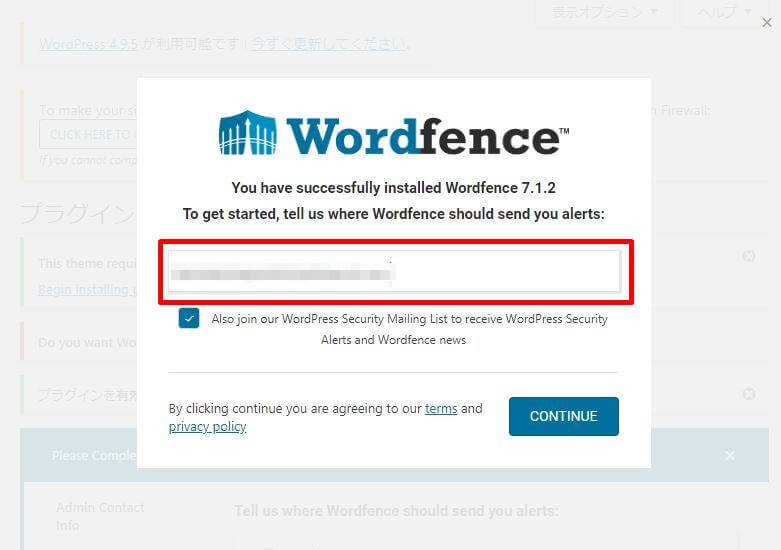

図赤枠にWordPressのセキュリティアラート受信用のメールアドレスを入力し、「CONTINUE」ボタンをクリックする。

すると次のような画面が出る。

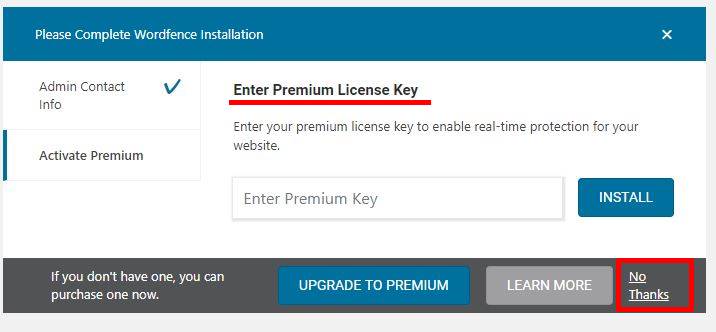

図赤下線は「Premium版(有料版)のライセンスキーを入力せい」と言っているが、無料版を使いたい場合は、図赤枠「No Thanks」リンクをクリックして閉じてしまえば良い。

確か、入力したメールアドレス宛に「Wordfence Security」プラグインから登録を完了させるメールが届くので(探したが物理的にメールを削除してしまっていたようで画像はないが)、メールにあるボタンをクリックするとインストールが完了するハズだ。

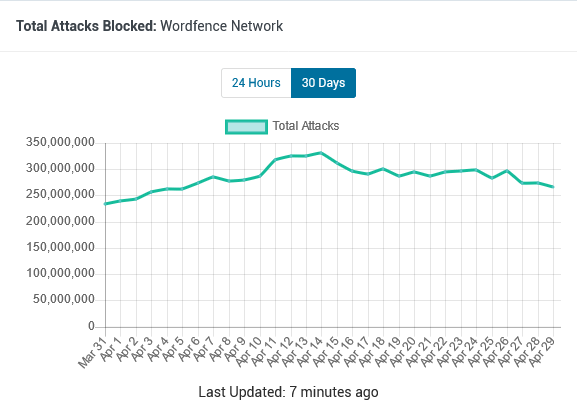

図は直近1ヶ月で「Wordfence Security」プラグインがブロックした攻撃の数だ。

これは自サイトの攻撃をブロックした数ではないが(恐らくWordfence Security全体の数)、多い時で1日3億3千万回以上の攻撃をブロックしていることが分かる。

英語のプラグインだし、セキュリティアラートメールも英文で割と頻繁に来るから、ちょっととっつきにくくウザイと思うが、無料版でもウイルスに感染するといったリスクを最低限には排除出来る。

有料版との差は色々あるが、やはり大きい差はファイヤーウォールルールとマルウェア(「ラッキービジター」等のウイルスを含む)シグネチャのリアルタイムアップデートだろう。

有料版はすぐにアップデートされるが、無料版は30日後にアップデートされるのだ。

安心を得るには、それなりに投資(独自に勉強する時間も含む)が必要だということですな。特に「ラッキービジター」に感染したサイト管理者は、身を以て痛感していることだろう。

おわりに

WordPressは世界的に利用されているOSSのCMSで、2020年の調査では世界シェアが37%らしい。

つまり、世界中の3分の1以上のWebサイトはWordPressなワケで、それだけ攻撃目標になり易いとも言える。

これはWordPressが世界的に使われているOSSで、PHPで作られているというダブル役満なのだから、利用すると凄まじい威力と効果が得られると同時に、考えナシにサイトを運営して攻撃されれば、凄まじい被害を出すということでもある。

「だからPukiWikiで♪」と宣伝したくもなるが、WordPressやPukiWikiはHTMLを動的に生成(ジェネレート)するOSSのCMSで開発言語がPHPだから、悪意ある人間に組織的かつ一斉に攻撃されれば、PukiWikiですらαβοοη…_φ(゚∀゚ )アヒャ となる。

本稿をここまで読んでくれた読者ならば、独自ドメインを取得して技術力がある運営会社のレンタルサーバを借り、WordPressに必要なプラグインをインストールして設定し、その上でサイトを運営するのが如何に大変か、少しは分かっていただけると思う。

企業サイトならいざ知らず、私のような個人が運営しているサイトは、諸経費をすべて自分の持ち出しで賄うほかはない。

「ネットはタダ」だと勘違いしている人が圧倒的大多数だと思うが、そういったITに無理解・無関心の人はどうぞ、SNSや怪しいサイトの情報に存分に惑わされて騙され、痛い目に遭って下さいな。

また、WordPressでお手軽にサイトを構築するサービスを提供している個人や法人、考えナシにWordPressでサイトを運営している管理者は、もっと勉強して欲しい。

SEやプログラマといったITエンジニアを「尊敬しろ」とまでは言わないが、少なくともITの専門家の誠意を受け入れるだけの広い心は持って欲しい、と切望する。

しかしながら、こんな声が聞こえて来そうだ。

「好きだからやってんだろ?」

ああ、そうだとも。だが、こちとら君が出来ないことをプロとして何十年もやっているんだぜ?